Rilevamento continuo, risposta agli incidenti, automazione dei playbook e threat intelligence alimentata da AI stanno ridisegnando la sicurezza aziendale, trasformando la protezione IT da funzione tecnica a infrastruttura operativa. La sicurezza non si misura più soltanto con la capacità di bloccare un attacco, ma con la velocità con cui lo si individua, lo si valuta e lo si contiene, con l’obiettivo, in definitiva di mantenere l’operatività continua delle aziende, che sempre più spesso si appoggiano a provider specializzati. Integrity360, realtà internazionale di cybersecurity con headquarter a Dublino e presenza in Italia, costruisce la propria proposta proprio in questa direzione, attraverso una rete di Security Operations Centre (SOC) a cui le imprese delegano monitoraggio, risposta agli incidenti, aggiornamento delle difese e una parte crescente delle responsabilità operative.

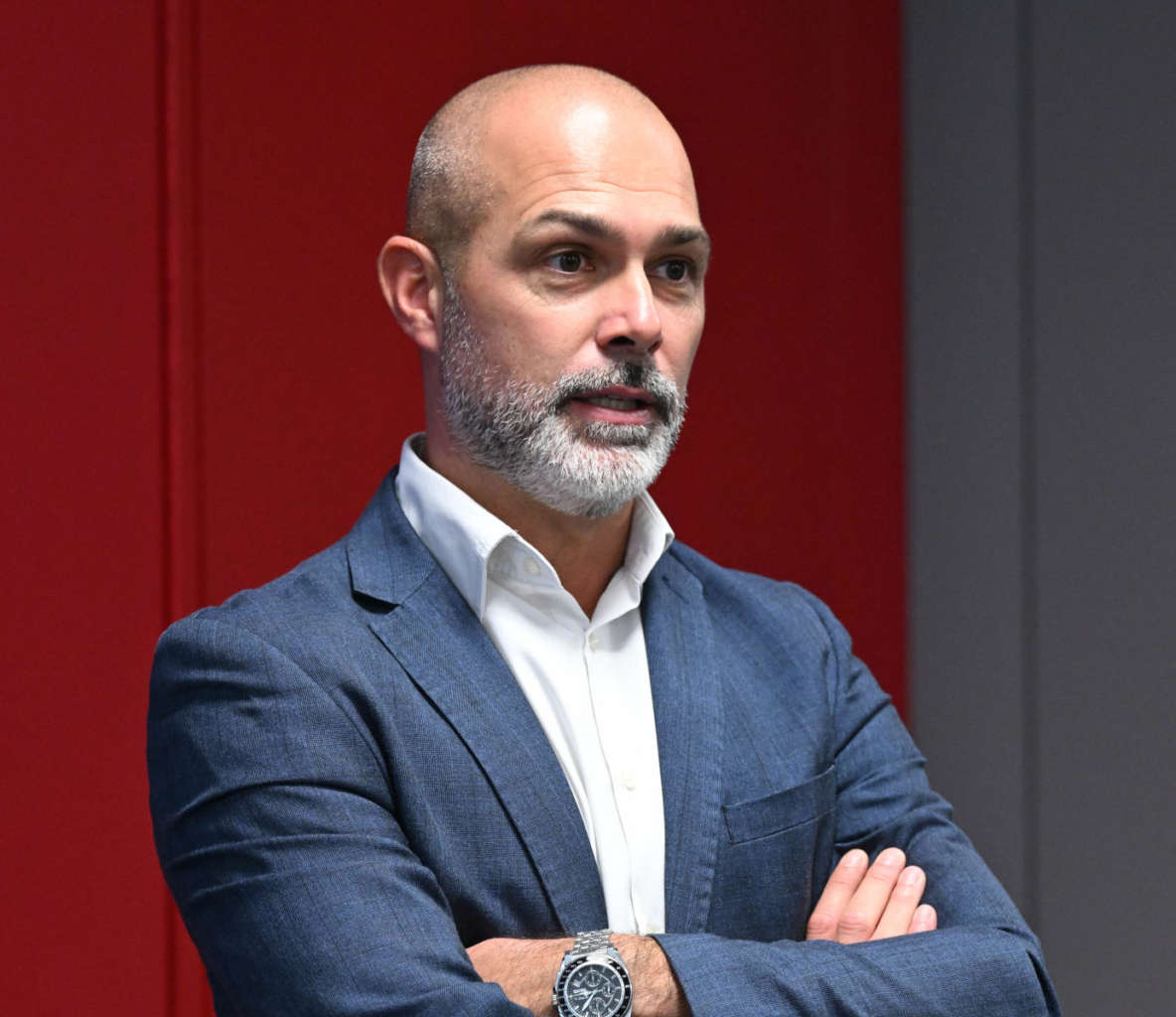

“Le aziende non cercano più solo un prodotto o un progetto a scadenza – spiega Andrea Raeli, Sales Director Europa Centrale per Integrity360 -. È un cambio di prospettiva che le porta a volere qualcuno che stia sui loro sistemi tutti i giorni, che segua gli incidenti, che aggiorni i playbook. Considerando il nostro SOC come un pezzo stabile della loro operatività, non un servizio accessorio”.

La rete SOC di Integrity360: parlare locale con un know how globale

Integrity360 nasce a Dublino nel 2000 e via via si espande sia in maniera organica sia per acquisizioni, fno ad arrivare a oggi che di SOC ne ha sei, distribuiti tra Dublino, Roma, Madrid, Sofia, Stoccolma e Città del Capo, collegati in modalità follow-the-sun per offrire una copertura effettiva 24×7 dove si complementano competenze specifiche che contribuiscono alla conoscenza comune. “In questo modo riusciamo a offrire un vero presidio continuo, in presenza, non come alcuni che lo dichiarano ma poi, in definitiva, si tratta di semplice reperibilità su un servizio reale di otto ore al giorno. Un ecosistema che alimenta la conoscenza comune. I clienti italiani, per esempio, vengono serviti dal SOC di Roma, ma se a Madrid viene segnalato un ransomware nuovo, quella esperienza diventa regola di detection anche a Roma, Dublino o Sofia. Un incidente locale che innalza la difesa di tutti”.

Come è fatto e come funziona il SOC romano di Integrity360

Alla base del modello di Integrity360 c’è la decisione di gestire direttamente i propri SOC, evitando subappalti e strutture “a noleggio”. Tutti gli analisti che operano nei sei centri sono dipendenti dell’azienda e inseriti in percorsi continuativi di formazione e sviluppo. Il che permette di mantenere il controllo completo sull’intera filiera della detection e della risposta, con turni, playbook, logiche di correlazione, attività di remediation e modalità di intervento che rimangono interamente gestiti all’interno dell’organizzazione.

Il SOC di Roma ben descrive questa impostazione. Trasferito dalla sede originale di Pozzuoli per renderlo più facilmente raggiungibile dai clienti e per garantirne una maggiore stabilità operativa, il nuovo centro dispone di ambienti concepiti come aree ad alta sicurezza, con stretti controlli sia fisici sia logici. Dall’accesso con codice e riconoscimento biometrico, divieto di introdurre dispositivi personali e totale isolamento delle postazioni dalla rete pubblica. I terminali degli analisti non possono connettersi a Internet, così da prevenire qualsiasi rischio che il SOC diventi esso stesso un punto di ingresso verso i sistemi monitorati.

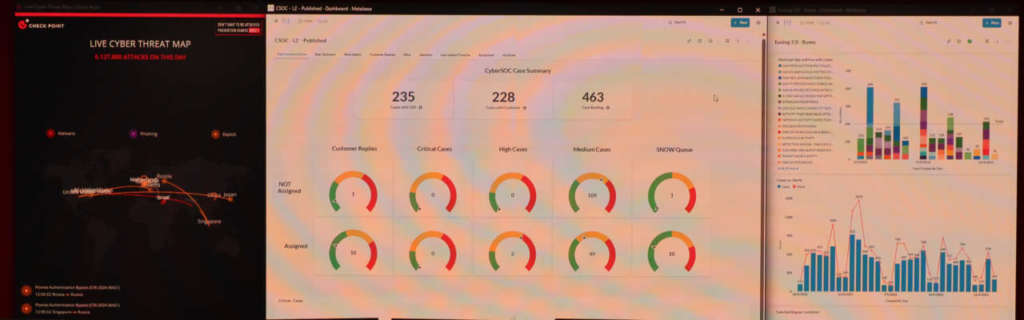

La sala operativa è dimensionata per ospitare fino a quaranta persone, con postazioni dotate di doppio monitor e un grande schermo centrale che aggrega gli alert più rilevanti e visualizza il flusso globale degli eventi.

L’organizzazione del lavoro segue una pipeline strutturata su livelli differenti. Il primo livello gestisce il triage iniziale e la classificazione degli alert; il secondo livello approfondisce gli eventi sospetti; il terzo livello affronta gli incidenti più complessi, affiancato dai team dedicati a threat hunting, use case engineering, forensics e vulnerability management. Attività che non seguono un ritmo uniforme, con gli attacchi che tendono ad arrivare per ondate, alternando nel SOC momenti di relativa calma a fasi di maggiore intensità, che richiedono capacità di analisi rapida e attivazione immediata dei playbook di risposta.

“Non è una catena di montaggio con lo stesso ritmo tutto il giorno – spiega Raeli -. Ci sono momenti relativamente tranquilli e momenti in cui gli alert arrivano a raffica. La prima cosa da capire è se un segnale è un falso positivo o un attacco reale. Se è reale, si apre l’incidente e si attivano i playbook, che possono andare dall’isolamento di un endpoint alla sospensione di un account, fino alle analisi forensi per capire come è andata e come evitare che accada di nuovo”.

Tecnologie, integrazione e ruolo dell’AI

All’interno dei SOC, Integrity360 fa convergere piattaforme diverse, tra cui Microsoft Sentinel, Google SecOps, SentinelOne, Trellix e Fortinet, selezionate in base alle loro capacità operative. Partnership tecnologiche, che gli consentono di sfruttare lo stack interno per gestire gli alert e consolidare i flussi informativi e di adattare il servizio all’infrastruttura esistente presso il cliente, senza imporre cambi di tecnologia.

Un’impostazione di questo tipo permette di valutare in maniera indipendente le tecnologie disponibili, scegliere quelle più adatte ai diversi casi d’uso e inserirle all’interno degli ambienti già presenti nelle aziende. Una integrazione possibile grazie alla maggiore apertura rispetto al passato delle piattaforme dei vari vendor, che oggi espongono API pensate per far dialogare strumenti differenti. Grazie a queste interfacce, è così possibile combinare dati provenienti da sistemi di sicurezza, gestione delle identità, cloud, rete e ambienti OT in un’unica vista operativa. L’intelligenza artificiale contribuisce poi a correlare i segnali raccolti, a ridurre il rumore e a mettere in evidenza gli elementi davvero utili all’analisi.

“L’AI ci aiuta a scremare, correlare, arricchire – spiega Raeli -. Ci segnala che qualcosa non torna e collega eventi che in passato sarebbero rimasti separati. Ma non basta da sola. L’intuizione, la lettura del contesto, la capacità di capire se un pattern è davvero pericoloso restano alle persone. L’AI è un alleato che evita lavoro ripetitivo e dà più tempo agli analisti per concentrarsi sui casi che contano”.

Servizi di sicurezza personalizzati

Un approccio integrato e flessibile che consente a Integrity360 di avere portafoglio clienti vasto, che comprende banche e istituti finanziari, infrastrutture critiche, sanità, industria manifatturiera, retail e servizi professionali, ma non esclude target di dimensioni minori.

Ogni nuovo servizio SOC passa da una fase di onboarding che inquadra il contesto del cliente, considerando settore, processi critici, normative applicabili, architettura IT e OT. L’importante è evitare configurazioni standard e costruire casi d’uso aderenti alle minacce più probabili per laq singola realtà. Le basi tecnologiche possono essere simili tra aziende diverse, ma le priorità di protezione cambiano in funzione del tipo di attività svolta. Per questo, ogni servizio prevede che vengano identificati gli asset più sensibili, le abitudini operative e gli eventi che richiedono un’attenzione particolare, definendo anche le modalità di risposta più adatte. È un lavoro che viene fatto congiuntamente tra i team tecnici di Integrity360 e quelli del cliente, così da modellare il SOC sulle effettive esigenze.

Alle aziende di dimensioni minori, che spesso non dispongono di un reparto interno dedicato alla sicurezza e hanno budget più limitati, vengono proposti servizi MDR in versioni compatte e scalabili. L’impostazione prevede pacchetti base che garantiscano una copertura minima, ai quali è possibile aggiungere gradualmente funzionalità solo quando servono, in modo da mantenere un livello di protezione adatto al profilo di rischio e, allo stesso tempo, proporre un modello sostenibile e flessibile in base ai loro budget.

Nelle grandi organizzazioni, spesso già dotate di strutture interne, il SOC di Integrity360 si integra con quanto esiste, senza sostituirlo.

“Con le multinazionali capita di lavorare fianco a fianco con un SOC centrale già attivo – spiega Raeli -. Loro magari fanno il primo filtraggio sugli alert di tutti i Paesi e ci coinvolgono quando serve un livello di approfondimento in più, una copertura h24 o competenze su tecnologie specifiche. Non arriviamo mai per azzerare quello che c’è, ma per aggiungere uno strato di protezione e di analisi”.

Verso i SOC di prossima generazione

L’evoluzione del cybercrime verso modelli sempre più industriali e organizzati rende necessario un salto di qualità anche sul versante difensivo, con i SOC destinati a trasformarsi in piattaforme operative più integrate, distribuite e intelligenti, in grado di sostenere un confronto con avversari che agiscono con logiche quasi aziendali.

Una trasformazione che vedrà l’impiego esteso dell’intelligenza artificiale e una maggiore convergenza tra domini tecnologici, oggi ancora gestiti separatamente. Nella visione di Raeli l’AI non avrà solo il compito di accelerare la correlazione degli eventi, ma contribuirà a individuare schemi ricorrenti, segnali preliminari di attacco e situazioni che richiedono un intervento anticipato. L’automazione diventerà più adattiva, modificando i playbook in funzione dello scenario osservato.

Parallelamente, i SOC dovranno leggere in maniera unitaria identità digitali, ambienti OT, infrastrutture cloud e dati di contesto, superando le tradizionali separazioni tra domini IT e industriali. La collaborazione tra analisti e sistemi intelligenti diventerà più stretta, con le macchine che gestiranno classificazione, arricchimento e priorità, mentre le decisioni strategiche, la comprensione del contesto e la valutazione dell’impatto resteranno nelle mani delle persone.

Un disegno in cui la tecnologia non sostituisce il SOC umano, ma ne amplia la capacità di agire in uno scenario più complesso, rapido e interconnesso, rendendo possibile una difesa continua che risponde a minacce sempre più organizzate.

Un SOC umano che offre anche tanti sbocchi professionali ai giovani, figure junior da affiancare agli esperti per la formazione dei quali Integrity360 sta collaborando con università ed enti di formazione, così da creare un canale diretto di ingresso. “Nel valutare i nuovi talenti da inserire in azienda non guardiamo solo alla laurea, ma alle singole attitudini e alla voglia di imparare – informa Raeli -. Il profilo ideale non è chi sa tutto, ma chi si pone domande, osserva le deviazioni e non si accontenta del primo segnale evidente. Perché per lavorare in un SOC, oltre alle competenze tecniche, serve anche avere tanta curiosità”. ù

LEGGI ANCHE: SOC in Italia: come sono, di chi sono, per chi sono e dove sono. La mappa italiana completa