Check Point Software ha una nuova Country Manager: Elena Accardi

Check Point Software ha una nuova Country Manager: Elena Accardi

La divisione italiana accoglie la manager che si occuperà di coordinare la strategia nel Paese. Tutti i dettagli.

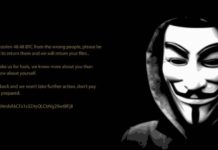

Attacco hacker in corso in Italia e a livello internazionale. Migliaia di server bloccati....

Attacco hacker in corso in Italia e a livello internazionale. Migliaia di server bloccati. Tutti gli aggiornamenti dell’agenzia cyber nazionale e dai massimi esperti di security

Attacco hacker Acea, tutto quello che c’è da sapere

Attacco hacker Acea. Tutto quello che c'è da sapere. Le cause, i danni, gli ultimi aggiornamenti e le conseguenze di uno scenario sempre più inquietante

Gyala e la scommessa, vinta, della cybersecurity italiana

Viaggio al centro di un caso di eccellenza digitale tutta italiana. A tu per tu con i manager che hanno sviluppato e costruito Gyala, startup nazionale che sull’affollatissimo mercato della cybersecurity sta facendo la differenza con un approccio basato su intelligenza artificiale e algoritmi innovativi di derivazione militare

Cos’è la Multi-Factor Authentication (autenticazione multi-fattore MFA)

Basta una sola password a proteggere i nostri accessi e dispositivi? Ovviamente no, un hacker rubandola avrebbe libero accesso alle nostre identità digitali.

Per questo motivo è ormai molto diffusa l’autenticazione multi-fattore (Multi-Factor Authentication – MFA), vi spieghiamo cos'è e perché è importante.

Sicurezza IoT e OT, il report Microsoft Cyber Signals lancia l’allarme

Sicurezza IoT e OT, la terza edizione di Cyber Signals, report di intelligence targato Microsoft traccia tutte le tendenze e i rischi più gravi sulla base dei dati provenienti da miliardi di device in tutto il mondo.

Incident Response cos’è e perché è vitale. Il “caso” NetWitness e delle sonde che...

Incident Response cos’è e perché è vitale. Il “caso” NetWitness e delle sonde che rivoluzionano la visibilità della rete. Tutti i dettagli.

Microsoft con l’Agenzia per la cybersicurezza nazionale per colmare il gap di competenze

Microsoft con l’Agenzia per la cybersicurezza nazionale per colmare il gap di competenze. Stretto un accordo per la realizzazione di azioni comuni a beneficio di scuole, aziende e PA. Tutti i dettagli.

TD SYNNEX: un evento per risolvere il rompicapo della cybersecurity in azienda nel 2023

TD Synnex: un evento per risolvere il rompicapo della cybersecurity in azienda nel 2023. Tutti i dettagli e il link per l'iscrizione.

BeeCyber e l’anno, record, della cybersecurity. Un caso di straordinaria eccellenza

BeeCyber e l’anno, record, della cybersecurity. Un caso di straordinaria eccellenza. Un reportage multimediale ed esclusivo

Come fare network security a regola d’arte: la ricetta di LAN Service

Nuova e attesa puntata della rubrica #LanServiceON la piattaforma di contenuti di altissimo valore creata dai top specialist di Lan Service per raccontare come, dove e quale digitale serve davvero oggi alle imprese del territorio.

Acronis e un anno da record tra nuvole e cybersecurity

La protezione dei dati, la sfida della cybersceurity e un mercato in continua evoluzione. Acronis racconta dodici mesi speciali in una intervista esclusiva con Denis Cassinerio, general manager Acronis per Sud Europa

Ransomware, tutto quello che c’è da sapere e come difendersi

Ransomware, tutto quello che c’è da sapere sui titpi di attacco al momento diffusi e quello che possiamo fare per difenderci al meglio. Tutti i dettagli.

Security awareness, che cos’è e perché ne parliamo?

Security awareness, che cos'è, perché ne parliamo e come possiamo renderla efficace? Tutti i dettagli in questa guida preziosa e pratica.

Cyber-resilienza, come svilupparla per proteggere le imprese

Cyber-resilienza, come svilupparla per proteggere le imprese. NetWitness spiega i vantaggi del monitoraggio avanzato in uno scenario sempre più complesso. Un caso di eccellente collaborazione raccontato nel corso di un evento esclusivo

Zero Trust, come si implementa dopo il recovery da un attacco informatico

Zero Trust, come si implementa dopo il recovery da un attacco informatico. Tutti i dettagli e le soluzioni Microsoft pensate ad hoc.

WatchGuard, “venti” di security in Italia… venti di valore. Via alla nuova sede di...

La multinazionale della cybersecutiy celebra i suoi primi 20 anni in Italia rilanciando il suo storico focus sul nostro Paese. Nuovi uffici a Milano che si affiancano alla storica sede di Roma. Le voci dei protagonisti di questa straordinaria progressione.

TT Tecnosistemi e la #BellaStoria della cyber security. «Ecco le regole per formare e...

TT Tecnosistemi, e la #BellaStoria della cyber security. «Ecco le regole per formare e sensibilizzare un’impresa… prima che sia troppo tardi». Terza puntata...

CISO sotto stress: ecco cosa si può fare al riguardo

CISO sotto stress: cosa fare al riguardo. Un contenuto esclusivo a cura di Shamla Naidoo, CSO, Head of Cloud Strategy and Innovation, Netskope.

Social engineering, così i criminali informatici usano la “fiducia” come un’arma

Social engineering, così i criminali informatici usano la “fiducia” come un’arma, tutti i dettagli nel Contenuto esclusivo a cura di Paolo Passeri, Cyber Intelligence Principal at Netskope